Keenetic монтаж на стену

Обновлено: 25.04.2024

Пошаговая стратегия или установка Entware и DNSCrypt на роутеры Zyxel Keenetic

Обновляем прошивку на версию 2.11 из канала legacy

Соединяемся с роутером

telnet your_router_ip

вводим логин/пароль админ юзера

Переключаем канал на legacy:

components sync legacy - для прошивок до 2.06

components list legacy - для прошивок 2.06 и выше

В веб-интерфейсе идем System -> Update

Проверяем, что в поле "Use" появилось значение "Debug version". Жмем кнопку "Update" и ждём.

После установки роутер ребутнётся. Проверяем в дешбоарде версию.

NDMS version: 2.11.D.9.0-1 - Значит, всё получилось.

Установка Entware

Берём любую чистую флешку. Я форматировал в FAT32. У флешки обязательно должна быть метка тома (любая, кроме пустой). Вставляем её в роутер.

Проверяем что в System->Update установлены компоненты FTP и OPKG. Если нет - устанавливаем

Если у вас еще не настроен FTP, то заходим в Applications->FTP, включаем FTP сервер, разрешаем анонимный доступ (или не разрешаем, тогда нужно указать, каким пользователям роутера разрешено пользоваться FTP)

Заходим по FTP на роутер (анонимно или нет - см п 2.4), далее в каталог с именем метки нашей флешки (cм п 2.2)

Создаём каталог install и заходим в него

Копируем установщик из п 2.1 в каталог install

Заходим в Applications->OPKG, Ставим галку "Enable", в "Use external storage" выбираем метку нашей флешки, жмём кнопку "Apply"

Если FTP сервер не нужен - не забываем его выключить.

Ну, по крайней мере, закрыть анонимный доступ :)

Заходим в Entware по SSH

Устанавливаем DNSCrypt2

opkg update

opkg install dnscrypt-proxy2

Устанавливаем немного дополнительных пакетов

opkg install ca-certificates cron iptables

Редактируем /opt/etc/dnscrypt-proxy.toml

нас интересует строка

listen_addresses = ['127.0.0.1:53']

разрешаем слушать любые адреса:

listen_addresses = ['0.0.0.0:53']

Стартуем DNSCrypt2

/opt/etc/init.d/S09dnscrypt-proxy2 start

Подменяем DNS резолвер прошивки

ВНИМАНИЕ! Здесь мы подключаемся к роутеру через telnet (не в Entware по SSH) - см п 1.1 и там выполняем

opkg dns-override

system configuration save

Идём в вебморду Home Network -> Segments

Ищем сегмент со своим Wifi подключением, редактируем в секцию DHCP server: прописываем в

DNS 1 IP роутера

DNS 2 оставляем пустым

Идем в вебморду Internet -> Connections Выбираем своё исходящее подключение: прописываем в

DNS 1 IP роутера

DNS 2 и 3 оставляем пустыми

Идем в вебморду Internet -> Extra Проверяем, чтобы в секции DNS servers не было никаких других серверов кроме IP нашего роутера. Если есть - удаляем.

Переподключаемся к роутеру (по WiFi или проводу) Заодно перепроверяем настройки подключения к роутеру своих устройств, чтобы в них не было принудительно установленных DNS-серверов

Здесь всё (почти работает). Но утечки всё еще возможны. Поэтому мы сейчас запретим весь трафик, который уходит наружу через 53 порт.

Для чего логинимся в Entware по ssh и создаем скрипт

/opt/etc/ndm/netfilter.d/10-ClientDNS-Redirect.sh

ВНИМАНИЕ! Замените 10.1.1.1 на IP вашего роутера

ВНИМАНИЕ! Замените 10.1.1.1 на IP вашего роутера

Делаем 10-ClientDNS-Redirect.sh исполняемым:

chmod +x /opt/etc/ndm/netfilter.d/10-ClientDNS-Redirect.sh

Проверяемся на утечки.

Отныне используемые DNS сервера будут находится рандомно по всему миру, а трафик к ним будет шифроваться.

Разметка отверстий для крепления роутера на стену

На ваших роутерах есть наклейка, которую при установке все равно надо снимать и выкидывать. Как понимаю, на всех моделях эта наклейка сделана точно в размер корпуса роутера. Напечатайте на ней еще и точки расположения отверстий для крепления на стену, и тогда можно будет делать так.

1. Снял наклейку.

2. Наклеил ее на стену в том месте, где будет висеть роутер.

3. Спросил жену / мать / сестру / женщину, тебе нравится, как будет висеть наш роутер? (Прямо, в один уровень с электрощитком, панелью кондиционера и пр.)

4. Да, нравится.

5. Сверлишь отверстия там, где точки на наклейке, забиваешь дюбеля, а не вымеряешь расстояние от боковой стенки, от верхней стенки, между отверстиями, а потом еще и величину смещения при закреплении на головке шурупа.

6. (опционально) Отклеиваешь наклейку и выкидываешь.

7. Вешаешь роутер, он своим габаритом закрывает наклейку, так что можно и не выкидывать. Но клей лучше такой, чтобы позволял несколько раз переклеить в поисках более «красивого» места на стене.

8. …

9. ПРОФИТ.

- Сортировать по голосам

- Сортировать по дате

Join the conversation

You can post now and register later. If you have an account, sign in now to post with your account.

Note: Your post will require moderator approval before it will be visible.

Крепление роутера к стене вверх ногами

Пытаюсь понять, как лучше сделать mesh-сеть дома. Как я понял, что все роутеры лучше соединить между собой кабелем, т.к. ретранслирование wifi-сигнала по сути не имеет смысла. Если роутеры в зоне прямой видимости, то они будут конкурировать между собой, а если между ними препятствие в виде стены, то сигнал будет плохо проходить.

В связи с этим вопрос. Можно ли крепить роутер вверх ногами, так, чтобы антенны были направлены вертикально вниз?

Обзор Mesh от Keenetic — строим Wi-Fi-сеть на базе Air, Speedster и Viva

К организации Mesh-сетей разные производители сетевого оборудования подходят по-разному. Кто-то разрабатывает для этого отдельные трёхдиапазонные модели, в которых для организации связи между узлами сети (backhaul-канала) используются отдельные модули Wi-Fi 5 ГГц. Такой вариант оказывается в безусловном выигрыше по части производительности (если измерять скорость обмена данными между наиболее удалёнными узлами), но не всегда оправдан с точки зрения стоимости.

Другие производители идут по более простому пути, организуя Mesh-сеть на основе уже имеющихся двухдиапазонных роутеров, частично доработав аппаратную и программную составляющие. В таких устройствах backhaul-канал строится на основе одного из интерфейсов, предназначенных для подключения клиентских устройств. Но в основном вендоры не спешат наделять функцией бесшовной беспроводной сети весь модельный ряд своих двухдиапазонных устройств, предлагая пользователю лишь отдельные модели, предназначенные для организации Mesh.

В Keenetic смотрят на это иначе и дают пользователю возможность организации беспроводной Mesh-сети с использованием любых современных роутеров компании. Главное, чтобы все они работали с единой прошивкой KeeneticOS версии не младше 3.1.

Для тестирования новых возможностей мы воспользовались тремя разными моделями роутеров Keenetic: Viva, Speedster и Air. Они отличаются друг от друга рядом технических характеристик и стоимостью, но одинаковы в главном: все они представляют собой интернет-центры с двухдиапазонной сетью Mesh Wi-Fi. На их основе мы построим домашний Wi-Fi с бесшовным роумингом и проверим его производительность. Ну а пока давайте познакомимся с устройствами поближе.

Упаковка и комплект поставки интернет-центров Keenetic Viva, Speedster и Air

Комплект поставки у интернет-центров Keenetic Viva, Speedster и Air одинаков и минималистичен. Вместе с основными устройствами в картонных коробках пользователь обнаружит:

- адаптер питания;

- качественный Ethernet-кабель;

- краткое печатное руководство по подключению.

Более подробные руководства по настройке, включая статьи по организации и оптимизации Mesh-сети, несложно найти на официальном сайте производителя.

| Характеристика / модель | Keenetic Viva KN-1910 | Keenetic Speedster KN-3010 | Keenetic Air KN-1611 | |

| Процессор | MT7621A 880 МГц, 2 ядра | MT7621A 880 МГц, 2 ядра | MT7628N 580 МГц | |

| Оперативная память, Мбайт | 128, DDR3 | 128, DDR3 | 128, DDR2 | |

| Flash-память, Dual Image, Мбайт | 128 | 32 | 32 | |

| Стандарты | IEEE 802.11 a/b/g/n/ac (2,4 ГГц + 5 ГГц) Бесшовный роуминг 802.11 k/r/v | |||

| Класс Wi-Fi | AC1300 | AC1200 | AC1200 | |

| Антенны | 4 × внешние, 5 дБи | |||

| Порты Ethernet | 5 × 1 Гбит/с | 5 × 1 Гбит/с | 5 × 100 Мбит/c | |

| Порты USB | 2 × USB 2.0 | — | — | |

| Аппаратные кнопки | 1 × Wi-Fi/WPS 2 × FN (программируемые) 1 × Сброс настроек | 1 × Wi-Fi/WPS 1 × Переключатель роутер/ретранслятор 1 × Сброс настроек | 1 × Wi-Fi/WPS 1 × Переключатель роутер/ретранслятор 1 × Сброс настроек | |

| Дополнительные функции | Подключение по 3G/4G через USB-модем Подключение по ADSL2+/VDSL2 через Keenetic Plus DSL Телефония с Keenetic Plus DECT | — | — | |

| Возможности | ||||

| Доступ в Интернет | Static IP, DHCP, PPPoE, PPTP, L2TP, SSTP, 802.1x; VLAN; КАБiNET; DHCP Relay; IPv6 (6in4); Multi-WAN; приоритеты подключений (policy-based routing); резервное 3G/4G-подключение + Ping checker; WISP; мастер настройки NetFriend | |||

| Сервисы | Сервер DLNA, (S)FTP/FTPS, SMB, WebDAV, AFP; TimeMachine; принт-сервер; BitTorrent-клиент Transmission; VLAN; VPN-клиент/сервер (IPSec/L2TP, PPTP, OpenVPN, SSTP); Entware; модули Keenetic Plus; автообновление прошивки; Captive-портал; NetFlow/SNMP; SSH-доступ | |||

| Защита | Родительский контроль, фильтрация, защита от телеметрии и рекламы: «Яндекс.DNS», SkyDNS, AdGuard; HTTPS-доступ к веб-интерфейсу | |||

| Проброс портов | Интерфейс/VLAN+порт+протокол+IP; UPnP, DMZ; IPTV/VoIP LAN-Port, VLAN, IGMP/PPPoE Proxy, udpxy | |||

| QoS/Шейпинг | WMM, IntelliQoS; указание приоритета интерфейса/VLAN + DPI; шейпер | |||

| Сервисы Dynamic DNS | DNS-master (RU-Center), DynDns, NO-IP; KeenDNS | |||

| Режим работы | Маршрутизатор, WISP-клиент/медиаадаптер, точка доступа, повторитель | |||

| Проброс VPN, ALG | PPTP, L2TP, IPSec; (T)FTP, H.323, RTSP, SIP | |||

| Брандмауэр | Фильтрация по порту/протоколу/IP; Packet Capture; SPI; защита от DoS | |||

| Производительность | ||||

| Скорость сети Wi-Fi 2,4 ГГц, Мбит/с | 400 | 300 | 300 | |

| Скорость сети Wi-Fi 5 ГГц, Мбит/с | 867 | 867 | 867 | |

| Маршрутизация IPoE/PPPoE, до, Мбит/с | 1800 в дуплексе | 1800 в дуплексе | 95 | |

| Маршрутизация L2TP/PPTP, до, Мбит/с | 800 | 800 | 95 | |

| Чтение с USB-диска, до, Мбайт/с | 40 | — | — | |

| Размеры, мм | 159 × 110 × 29 | 159 × 110 × 29 | 159 × 110 × 29 | |

| Масса, г | 270 | 296 | 248 | |

| Официальная гарантия производителя, мес. | 48 | 48 | 48 | |

| Ориентировочная цена*, руб. | 7 890 | 5 990 | 3 890 | |

* Средняя цена по «Яндекс.Маркету» на момент написания статьи.

Данные модели интернет-центров относятся к среднему классу устройств, выпускаемых под брендом Keenetic. У них различается аппаратная составляющая, влияющая в конечном счёте на производительность домашней сети. Старшая модель Keenetic Viva, кроме большего объёма флеш-памяти, отличается ещё и поддержкой Wi-Fi класса AC1300. Это обозначение говорит о том, что устройство обеспечивает максимальную скорость соединения 867 Мбит/с в диапазоне 5 ГГц и 400 Мбит/с в диапазоне 2,4 ГГц.

Модели Keenetic Speedster и Keenetic Air в диапазоне 5 ГГц также обеспечивают подключение на скорости 867 Мбит/с, но в диапазоне 2,4 ГГц этот показатель равен не 400, а только 300 Мбит/с (класс Wi-Fi AC1200). Кроме того, если старшие модели имеют гигабитное проводное соединение, то младший интернет-центр Keenetic Air может похвастаться лишь стомегабитным интерфейсом Ethernet.

Также отметим, что наиболее технически совершенная из участвующих в тесте модель Keenetic Viva имеет два порта USB 2.0 для периферии, к которым можно подключить не только принтер или внешний накопитель, но и USB-модем для работы с 3G/4G-сетями. Также эта модель может стать основой для беспроводной телефонной IP-станции.

Что касается главной интересующей нас сегодня особенности, а именно функции работы с Mesh-сетями, то все три выбранных интернет-центра обеспечивают двухдиапазонную работу Mesh Wi-Fi с возможностью бесшовного роуминга. При этом основным можно сделать любое из трёх устройств, но логичнее, если это будет старшая модель Keenetic Viva. Именно здесь кроется одно из достоинств сборки Mesh-сети на основе роутеров Keenetic: модульная конструкция.

Вы можете сначала приобрести только один интернет-центр Keenetic. Причём это может быть любая понравившаяся модель, удовлетворяющая вашим потребностям и соответствующая вашим финансовым возможностям. Даже самый бюджетный стамегабитный центр Keenetic Start, стоимость которого не превышает 2 000 рублей, может стать основой для Mesh Wi-Fi с бесшовным роумингом! Другие производители сетевого оборудования не могут похвастаться такой щедростью. Впоследствии, решив улучшить производительность и возможности сети, можно приобрести более дорогую модель, сделав основным устройством уже её.

Общий вид интернет-центров Keenetic (слева направо): Speedster, Viva, Air

Неискушённому пользователю внешне отличить модель Viva от Speedster, а тем более Speedster от Air, будет весьма непросто. Все они выполнены в компактных прямоугольных корпусах из белого пластика с серой верхней панелью, на которую вынесены LED-индикаторы состояния и клавиша WPS для быстрого поиска и соединения устройств в беспроводной сети. Четыре несъёмные антенны по бокам можно поворачивать на угол ±180° и отклонять от корпуса на угол до ±90°.

Все три интернет-центра можно установить на стол или полку, а можно и закрепить на стене, для чего на нижней поверхности корпуса имеются специальные отверстия. В целом дизайн этих устройств лаконичен и прост, но при этом выглядят они весьма привлекательно.

Теперь об отличиях устройств друг от друга. Модели Speedster и Air внешне вообще не имеют никаких различий. Общим объединяющим их дополнительным элементом служит переключатель на одной из боковых граней, переводящий устройство из режима работы роутера в режим ретранслятора, то есть модуля Mesh-сети, или обычной точки доступа.

У старшей модели Viva такого переключателя нет, но при необходимости режим работы можно изменить и через веб-интерфейс. Зато на боковых гранях этого устройства можно найти порты USB 2.0 и функциональные кнопки.

Что касается портов RJ45, то все они традиционно расположены на задней панели всех трёх роутеров. Там же находятся кнопки сброса настроек и разъёмы для адаптеров питания. Стоит обратить внимание, что все адаптеры питания у моделей Keenetic Viva, Speedster и Air оказались с разными электрическими характеристиками. Так что, если в вашей Mesh-сети также будут присутствовать различные интернет-центры, как и в нашей, важно будет не перепутать адаптеры питания.

Как мы уже отмечали выше, возможность объединения интернет-центров Keenetic появилась у моделей, для которых доступна прошивка KeeneticOS, начиная с версии 3.1. На момент тестирования была доступна версия 3.3.15, которая и была установлена на все три устройства. Но прежде чем приступать к непосредственной настройке, давайте снова обратимся к теории.

Модуль Wi-Fi-системы, как его назвали в Keenetic, был в прошивках KeeneticOS и ранее, но до недавнего времени с его помощью можно было обеспечить связь между модулями сети исключительно по Ethernet-кабелю. Беспроводного backhaul-канала реализовано не было, хотя были и единое управление всеми настройками сети, и бесшовный роуминг, и единый контроль за пользователями, задаваемые основным устройством. То есть всё так же, как и в Mesh-сети, только вместо backhaul по Wi-Fi использовалось проводное соединение.

Вся система основана на уже давно используемой технологии VLAN и протоколе STP. Эта технология позволяет разделить одну сеть на несколько частей: домашнюю, гостевую, для устройств умного дома и так далее. Разработчики просто добавили к этому списку сеть backhaul, выделив для неё VLAN-сегмент в диапазоне 5 ГГц. В отличие от того, как это устроено у других производителей, Mesh-сеть Keenetic строится исключительно в этом диапазоне. Ну а уже клиентские устройства, естественно, могут подключаться к ячейкам сети как в диапазоне 2,4 ГГц, так и 5 ГГц.

Важно отметить, что возможность объединения устройств в Mesh-сети по Ethernet-кабелю никуда при этом не пропала. Так, если на пути появляется преграда в виде толстых железобетонных или металлических стен, то проблему всегда можно устранить путём проводного Ethernet-соединения. Ну а при разрыве проводного соединения устройства будут пытаться соединиться по backhaul-каналу автоматически. Главное, чтобы был хоть какой-то устойчивый сигнал от любой из ближних ячеек сети.

Разобравшись с принципом работы, можно переходить к настройке оборудования. Мы будем строить Mesh-сеть с интернет-центром Keenetic Viva в роли основного узла — ведь это наиболее старшая и производительная модель из трёх имеющихся. Однако это не значит, что из-за особенностей топологии более мощную — скажем, не по процессору и маршрутизации, а просто по классу Wi-Fi — модель нельзя поставить в режиме ретранслятора, тем более что при этом сохраняется функциональность всех USB-приложений.

Раздел KeeneticOS со списком подключённых устройств

Процесс создания Wi-Fi-системы мы уже когда-то описывали в обзоре Keenetic Air. За год процесс существенно не поменялся и даже упростился, так как теперь компонент Wi-Fi-системы устанавливается по умолчанию. Для начала все будущие дочерние устройства надо перевести в режим ретранслятора. Затем все их надо подключить кабелем к основному роутеру. Есть и альтернативный вариант, с помощью WPS, если с кабелями возиться совсем уже не хочется.

После подключения в разделе «Wi-Fi-система» веб-интерфейса основного роутера появится список ретрансляторов. Рядом с каждым из них появится кнопочка «Захватить», при нажатии на которую ретранслятор будет включен в Mesh-сеть. Тут же все дочерние устройства можно переименовать, например в соответствии с их местоположением: «Кухня», «Хозблок» и так далее. На этом процесс настройки Mesh заканчивается — ретрансляторы нужно отнести туда, где они будут работать.

Пользователю совершенно не придётся задумываться о том, как именно подключаются модули Mesh-сети друг к другу. Они все могут быть подключены звездой к основному устройству или же могут объединяться последовательно — Wi-Fi-система отслеживает уровень сигнала и автоматически конфигурирует Mesh-сеть. Так, например, после отключения питания у одного из них автоматически произойдёт переподключение ячеек оптимальным с точки зрения качества соединения способом. То же произойдёт и после появления в сети нового захваченного модуля.

Информация о подключённых к Mesh-сети устройствах

Отслеживать, через какой модуль подключён тот или иной клиент в данный момент времени, можно через основной интерфейс. Все клиенты отображаются единым списком в подразделе «Список устройств», но для тех, кто подключён к удалённым ячейкам, а не к основному устройству, есть соответствующее примечание с названием модуля. Также на этой странице можно узнать IP-адрес клиента, тип подключения, скорость и диапазон.

Монитор трафика для всей Mesh-системы тоже единый, что удобно. Эту информацию можно почерпнуть из соответствующей страницы в разделе «Статус» основного веб-интерфейса. Информация о переходах устройств между узлами Mesh-сети отображена в разделе «Wi-Fi-система».

Вот и все настройки, которые доступны пользователю Mesh-сети из интернет-центров Keenetic. Здесь нет ничего сложного, да и никакими особыми знаниями обладать не требуется. Если же знания у вас есть, может оказаться полезным зайти в настройки каждого ретранслятора и подкрутить мощность отдельных радиоинтерфейсов — для лучшей работы бесшовного роуминга может потребоваться снижение мощности в диапазоне 2,4 ГГц. Что касается остальных возможностей KeeneticOS, то мы о них уже неоднократно писали ранее при знакомстве с другими моделями интернет-центров этого производителя, а также при тестировании модели Keenetic Viva KN-1910, которая и легла в основу нашей Mesh-сети.

Расширяем функциональность ZyXel Keenetic

Напоминаем, что попытки повторить действия автора могут привести к потере гарантии на оборудование и даже к выходу его из строя. Материал приведен исключительно в ознакомительных целях. Если же вы собираетесь воспроизводить действия, описанные ниже, настоятельно советуем внимательно прочитать статью до конца хотя бы один раз. Редакция 3DNews не несет никакой ответственности за любые возможные последствия.

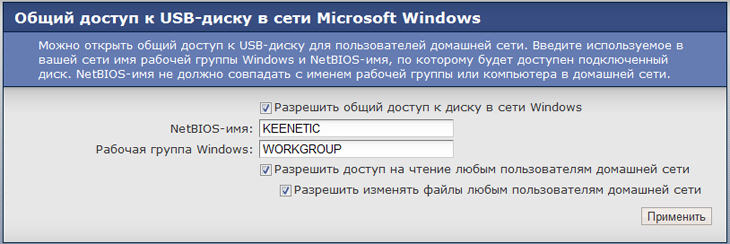

Для начала нам необходимо отформатировать накопитель в ext 2/3 или NTFS. Лучше, конечно, в ext 2/3, хотя некоторые естествоиспытатели утверждают, что и с NTFS всё прекрасно работает. Программ, которые могут форматировать разделы в нужную нам ФС, довольно много: Partition Magic, продукты Paragon и Acronis, в конце концов, бесплатный GParted Live. Если вам вдруг понадобится срочно считать данные в Windows с такого накопителя, то можно воспользоваться либо файловым менеджером Ext2Read, либо установить драйвер Ext2Fsd. Также в веб-интерфейсе роутера необходимо включить доступ к диску по сети в «USB-приложения» → «Сетевой диск».

Ещё нам понадобится SSH-клиент PuTTY и непосредственно установщик. Распакуем архив в любое удобное место. Теперь зайдём на наш накопитель по сети: Win+R, \\KEENETIC, Enter. В папке disk_a1 потребуется создать директорию system, а в ней ещё одну — bin. Вот туда-то и надо скопировать файл ext_init.sh из архива. Таким образом, полный путь до него будет выглядеть как \\KEENETIC\disk_a1\system\bin\ext_init.sh. Заодно полезно создать в корне папку data, куда будут складываться все файлы. Теперь надо отключить накопитель от роутера и снова подключить. Через пару минут в логах («Система» → «Журнал») должна появиться запись:

dropbear[xxxx] Running in background

Запускаем PuTTY, в поле Host Name вбиваем root@ip_адрес_роутера, а в Windows → Translation выбираем кодировку UTF-8 и нажимаем Open. Вводим пароль — zyxel (он не показывается при наборе) и нажимаем Enter. Завершаем установку и сразу же обновляем систему командами:

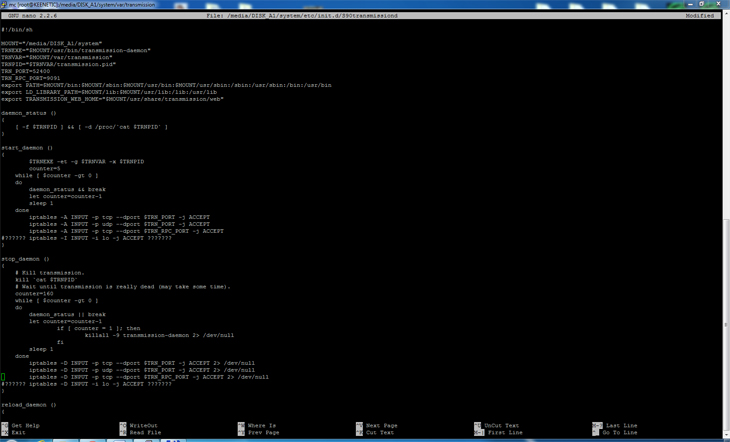

Установка новых приложений осуществляется командой opkg install имя_пакета. На данный момент число портированных приложений не так велико — их список можно посмотреть здесь. В принципе, в вики проекта неплохо описаны основные нюансы их установки. Однако неподготовленному пользователю вряд ли будут понятны определенные моменты относительно их настройки. Так что разберём для ясности некоторые примеры. Для начала рассмотрим установку и настройку более новой версии торрент-клиента Transmission, чем та, которая предустановлена в прошивке роутера, — 2.3 вместо 1.93. Установим клиент и текстовый редактор nano командой:

Традиционный совет — вместо того чтобы вручную набирать команды, просто скопируйте их отсюда и кликните правой кнопкой в окне PuTTTY. По умолчанию все новые закачки будут записываться в папку transmission, то есть так же, как по умолчанию происходит и со встроенным в роутер торрент-клиентом. Предварительно остановим его, перейдя в веб-интерфейсе роутера в раздел «USB-приложения» → «Торренты», сняв галочку «Включить BitTorrent-клиент» и нажав «Применить». Отредактируем настройки Transmission командой:

Здесь достаточно изменить по желанию несколько строчек:

Для включения авторизации с целью доступа к веб-интерфейсу Transmission необходимо изменить значение параметра rpc-authentication-required с false на true. Тогда вместо username и password потребуется указать соответственно логин и пароль. В peer-port и rpc-port надо указать номера портов, которые служат для соединения с другими клиентами и доступа к веб-интерфейсу клиента соответственно. Прочие параметры можно и не менять. Сохраняем файл и выходим — F2, Y, Enter. Для автозапуска Transmission при включении роутера необходимо переименовать один из скриптов:

Его же необходимо немного подкорректировать:

Более полезный сервис — это minidlna. С его помощью у роутера появляется поддержка протокола DLNA, так что мультимедийные файлы можно смотреть, например, на телевизоре или приставке. Устанавливается и настраивается он гораздо проще, чем Transmission.

В файле конфигурации потребуется поменять параметры media_dir, в которых надо указать папки, где хранятся мультимедийные файлы. Можно дополнительно установить фильтр типа файлов — только аудио (A), видео (V) или изображения. Помните, что корневая папка съёмного накопителя доступна как /media/DISK_A1.Вот пример настроек.

Осталось только запустить minidlna-сервер.

Настройка OpenVPN

Скачайте дистрибутив OpenVPN на официальном сайте, выбрав в разделе загрузок Windows Installer. При установке отметьте галочками все компоненты. Как и в прошлый раз, мы будем использовать авторизацию по статическому ключу, то есть нам будет доступно только одно VPN-подключение. Ключ предварительно надо сгенерировать — из главного меню в разделе OpenVPN → Utilities запускаем Generate a static OpenVPN key. Готовый ключ находится в файле C:\Program Files\OpenVPN\config\key.txt. Переименуйте его в static.key и скопируйте на накопитель в папку \disk_a1\system\var. Теперь установим OpenVPN на роутер командой:

Создадим конфигурационный файл:

И вставим в него следующие строки:

Сохраняем файл (F2,Y, Enter). Затем чуть подправим скрипт запуска:

В нём надо добавить правила iptables в конце разделов start

Сохраняем этот скрипт, переименовываем для автоматического запуска и сразу же запускаем.

Теперь создадим группу правил для брандмауэра:

В этот файл надо скопировать следующие строки:

После сохранения делаем файл запускаемым и тут же выполняем его:

На клиенте (например, на офисном компьютере или на ноутбуке) также надо установить OpenVPN, а заодно скопировать наш ключ static.key, который мы сгенерировали ранее, в папку C:\Program Files\OpenVPN\easy-rsa\keys\ (ну, или куда вам удобно, только в клиентских настройках надо будет поменять путь до него). Теперь в папке C:\Program Files\OpenVPN\config\ нужно создать новый текстовый файл, вставить в него нижеследующие строки и переименовать его, например, в router.ovpn. Обратите внимание, что в пути до файла secret.key нужно использовать именно двойные слеши (\\), а не одинарные (\).

При двойном клике по файлу ovpn будет подниматься туннель до роутера. Можно запустить OpenVPN GUI и из главного меню — в области уведомлений появится иконка, двойной клик по которой также поднимет туннель. При этом цвет иконки сменится с красного на зелёный. Ещё один двойной клик по иконке покажет окно с логом. Для отключения от VPN нажмите кнопку Disconnect. После подключения вам будет доступна ваша домашняя сеть и можно, к примеру, настроить удалённый рабочий стол (см. раздел «Настройка TightVNC» здесь). Также необходимо проследить, чтобы адресация на удалённой машине, в домашней сети и внутри VPN-туннеля была разной. В нашем примере мы использовали подсеть 10.8.0.0 для туннеля, а в домашней сети — 192.168.1.0. При необходимости подкорректируйте адреса во всех скриптах и файлах конфигурации в этом разделе.

Заключение

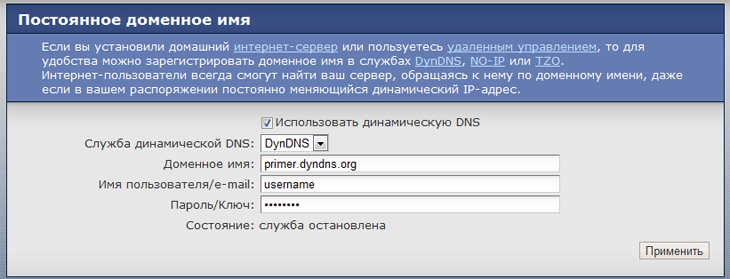

На данный момент это, пожалуй, все приложения, о которых есть смысл рассказывать. Конечно, в репозитории есть и другие пакеты, но вряд ли домашнему пользователю захочется поднимать свой веб-сервер на роутер, становить на него Drupal или, например, заморачиваться с другими DDNS-сервисами либо монтировать по сети ещё один накопитель. Впрочем, если и захочется, то настройка не так уж сложна. В конце концов, не забанили же вас в Google или «Яндексе». Для молодого проекта столь небольшое число пакетов — явление нормальное. К тому же их список постепенно пополняется, однако, по признанию самого автора zyxel-keenetic-packages, времени у него не так много. Так что энтузиасты, готовые собирать новые пакеты и развивать проект, явно не помешают. Напоследок ещё раз рекомендуем ознакомиться с вики и форумом, ссылки на которые были приведены в начале статьи. Засим позвольте откланяться и традиционно пожелать удачных экспериментов.

Как легко повесить роутер на стену без сверления

Без Wi-Fi-роутера теперь нет практически ни одного дома или квартиры. И что только по этому поводу ни говорят! Есть версии, что излучение катастрофически вредно для здоровья, что сигнал могут использовать для проникновения в ваши персональные данные и прочее. Кроме того, вроде и роутер у вас такой, как у соседа, а сигнал намного слабее, в чём дело? Может, правда ‒ воруют? Разберёмся с вопросами установки этого прибора и способами самого эффективного и безболезненного для вашего интерьера крепления.

Где расположить роутер

Для Wi-Fi-сигнала есть препятствия, это факт. То есть неудачное расположение устройства может напрямую повлиять на качество и скорость работы в интернете. Значит, нужно найти такое место, откуда сигнал мог бы беспрепятственно доходить до вас как до пользователя.

О технических характеристиках нужно говорить отдельно. Тут всё понятно: роутер должен соответствовать особенностям вашего подключения и иметь максимальные данные для передачи сигнала. А вот помехи – это как раз то, на что вам следует обратить особенное внимание.

Что может препятствовать прохождению Wi-Fi-сигнала? Это могут быть стены, особенно несущие, потолки и полы, если в них присутствует металлическое армирование, даже ковры на стенах и фикусы в кадке могут помешать прохождению радиоволны.

А можно ставить на стол и вешать на стену?

У всех роутеров есть небольшие ножки, которые не допускают плотного контакта вентиляционных отверстий с поверхностью. Так что можно их просто поставить на стол или навесную полку либо прикрепить к стене. В любом случае наличие зазора для вентиляции будет обеспечено.

Вредно или нет ставить роутер в жилой комнате

Нет однозначного ответа на этот вопрос. Споры ведутся, и клинических исследований, которые бы подтвердили или опровергли вред Wi-Fi для человека, нет. Что делать в такой ситуации?

Как говорят, бережёного Бог бережёт, так что есть смысл поставить источник сигнала в нежилой комнате, по крайней мере ‒ не в той, где вы проводите большую часть своего времени.

Где ставить роутер, если в доме есть енот

Любые домашние животные – это потенциальная опасность для ваших приборов. Кошки, собаки, птицы, кролики и прочие домашние питомцы могут заинтересоваться устройством и перегрызть провод или уронить его на пол.

ФОТО: petlike.me Если вы решили завести милого енота, то точно прячьте всю проводку за прочными кабель-каналами, иначе у вас не будет ни енота, ни дома

Так что такие приборы, как роутер, лучше ставить в недоступном для живности месте. Расположение на стене повыше – самый удачный вариант.

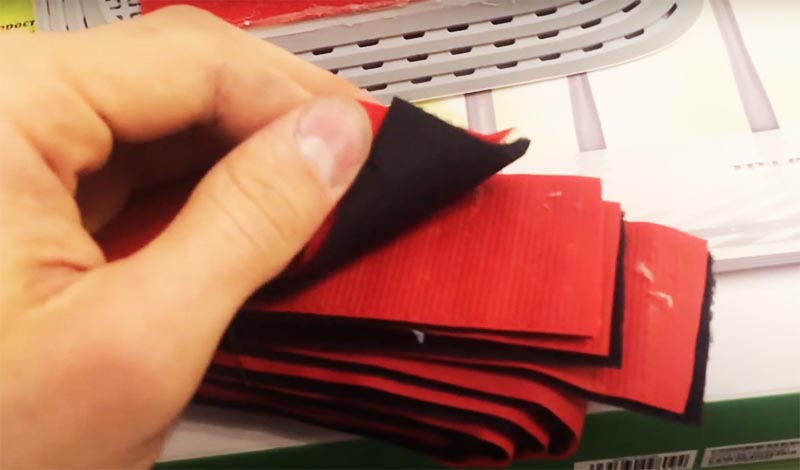

Как надёжно повесить роутер, чтобы не сверлить стену

Не всегда сверление возможно, например – у вас тонкая гипсокартонная перегородка. Или просто вы ещё не определились окончательно с местом расположения прибора. Как быть в таком случае? Многие будут вам советовать просто купить двусторонний скотч. Но не спешите это делать. Роутер ‒ всё-таки электроприбор, и минимальный нагрев в нём присутствует, так что клейкий слой двустороннего скотча от тепла может размягчиться, и ваш роутер шлёпнется на пол, а это крайне нежелательно.

Есть простой и изящный выход, для которого вам потребуется клеевой пистолет и обычная липучка, которую используют для одежды.

А если вы всё-таки решили повесить роутер стационарно – то вот способ, который поможет не ошибиться с отверстиями для сверления:

В поисках кнопки «Сделать хорошо». Zyxel в сети малого и среднего бизнеса

Роутеры Mikrotik шикарны с точки зрения сетевого инженера. Они позволяют строить невероятно сложные сетевые решения. И стоит оборудование смешные деньги.

Но для малого и среднего бизнеса, не связанного с индустрией IT, он крайне сложен в установке. Для правильной настройки RouterOS бизнесмен должен нанять подрядчика, который специализируется на этом оборудовании, либо обучить своего сисадмина. В первом случае дорого, втором — долго… и снова дорого.

Соотношение «цена-возможности» Mikrotik не всегда играет в пользу потребителя. Моя задача: найти сетевое оборудование, которое после прохождения «мастера» обеспечивает максимальный функционал для маленького офиса до 50 человек. При этом один из главных критериев — безопасность. Ведь, например, логистическую компанию должна беспокоить скорость доставки посылки к заказчику, а не отваливающаяся сеть и «висящий» терминал.

На аутсорсинг ко мне попал разворачивающийся маленький офис, заказавший установку сети на базе комплекта оборудования Zyxel: шлюз ATP 200, две точки Wi-Fi и управляемый PoE свитч. Опыт оказался достаточно интересным, учитывая, что к Zyxel я всегда относился с пренебрежением.

Как мне известно, Keenetic появился как кастомная прошивка для роутеров Zyxel, которую компания взяла под свою опеку. В 2016 году keenetic отделился от Zyxel и стал выпускать своё оборудование самостоятельно.

То есть сейчас Keenetic не имеет никакого отношения к Zyxel.

Перед тем, как я получил Zyxel на руки, я поинтересовался мнением своих знакомых сетевиков, как они относятся к этому оборудованию:

«Мы его к себе в датацентры не ставим, ибо это не энтерпрайс решение. А вот нашим клиентам подрядчики ставят. Оно просто работает… Поставили и забыли.»

Безопасность

Даже малоизвестный Eltex из Новосибирска имеет 5 уязвимостей.

Zyxel 7 уязвимосетей.

The Zyxel Multy X (AC3000 Tri-Band WiFi System) device doesn't use a suitable mechanism to protect the UART. After an attacker dismantles the device and uses a USB-to-UART cable to connect the device, he can use the 1234 password for the root account to login to the system. Furthermore, an attacker can start the device's TELNET service as a backdoor.

Сразу вспоминаются кадры из любимых шпионских боевиков, где главный герой/злодей проникает на базу по верёвке и цепляется к некой коробочке проводком, чтобы остановить/запустить ядерные ракеты, нацеленные на… *додумайте сами*.

То есть, чтобы воспользоваться этой уязвимостью, необходимо атакующему подключиться к Wi-Fi точке физически, используя специальный кабель USB-to-UART!

Вопросов к надежности Zyxel по CVE у меня не осталось.

Распаковка

Коробочки пришли, а стены еще красят. Распаковываем дома.

Первое мое впечатление – это вес! ATP 200 весит 1.4 кг для своего маленького размера (272x36x187 мм). Точки доступа также заметно тяжелее Ubiquiti.

В коробках с точками не было блоков питания. Такое оборудование при адекватной установке запитывается по PoE. Управляемый свитч GS1200-5HP для этого и был приобретён.

Первое включение

Подключил ATP200 к ноуту кабелем через порт P4 (из lan) шлюза. В wan1 воткнул проводной интернет, в USB1 E3272 с прошивкой Hi-Link и в USB2 свой Андроидфон в режиме «USB модема». Загружался он около минуты. Далее по «Quick Start» я полез на 192.168.1.1. Вот тут меня ожидала первая неприятность. Вебморда у него работает по SSLv3, который на современных браузерах выключен. Включаем:

При первом входе он не дает перейти к следующему действию без смены пароля, в отличие от RouterOS. Далее стартует «мастер», в котором я указал, что хочу использоваться второй порт wan (p3). Дополнительных устройств «мастер» не увидел.

Скриншоты

Сервисы оставил также по умолчанию.

Так как у меня есть беспроводные точки, то включаю контроллер WiFi сразу:

Скриншоты

Еще один плюс в безопасности: крайне опасная функция по умолчанию выключена:

Повторно логинимся и тут же прилетает уведомление о новой прошивке.

Скриншоты

Вот и всё! Ноутбук бороздит просторы мировой сети интернет! Правда, только через порт wan1.

Резервный канал

Лезем в конфиг с целью добавления USB модема и Андроидфона в группу портов WAN. В «Конфигурация → Интерфейсы» активным становится только Hi-link модем. Андроидфон так и остался не распознанным.

В свойствах соединения можно установить проверку канала по:

icmp или tcp на адрес шлюза или конкретно заданный

а также установить параметры лимитированного соединения, например, по объему трафика, если он у оператора ограничен.

Далее нам надо разрешить выпускать клиентов через этот модем. Я сделал его равнозначным каналу, который воткнул в wan1:

Жмём внизу «применить» и всё! Вся сеть будет ходить сразу по двум каналам.

Подключаем WiFi

Тут чуть-чуть сложнее.

Редактируем профиль безопасности.

Конфигурация → Объекты → Профили точек доступа → SSID → Список профилей безопасности. Выбираем профиль default и жмём «Редактировать»:

Указываем wpa2 и чуть ниже ключ от сети.

Сохраняем и переходим в соседнюю вкладку «Список SSID». Редактируем профиль «default», задав имя для своей точки.

Настройки для точек по «умолчанию» мы под себя отредактировали.

Теперь разрешаем автоматически регистрировать «пустые» точки.

Разумеется, чтобы облегчить процесс установки.

Включаем точки в PoE свитч. Свитч включаем в lan порт (p4-p7). И… И всё. Точки автоматически обнаружены и на них загружен конфиг.

Выключаем автоматическое привязывание точек. Плюс в карму безопасности.

Жмём «применить» и радуемся новой сети.

Что дальше?

Углубляемся в безопасность. Да здравствует сеть, защищенная и снаружи, и изнутри! Непреложный закон хорошего офисного админа – из всех развлекушек оставить только пасьянс косынка в свободном доступе!

Мне сильно понравилась фишка «патруль приложений». Не надо заморачиваться написанием regex инструкций для фильтрации L7, как в Микротик. Оно уже есть. Надо только добавить в политику, и всё.

Блокировка мессенджеров, онлайн-игр или социальных сетей без пота, крови и слез молодых админов.

Дашборд такой, как любят большинство начальников: с картинками и графиками. Видно, куда чаще всего идут обращения, что и сколько заблокировано, и т.д.

У Zyxel есть система централизованного управления Nebula, которую поддерживают выданные мне Wi-Fi точки. С первого взгляда — это SDN, который активно внедряют в крупных датацентрах. Но это тема уже другой статьи :-)

А дальше ноут на просторах глобальной сети уже нашел инструкцию в 800 с лишним страниц и примерно такого же объёма хэндбук.

Лицензии

Как ни грустно, но лицензия на обновляемые базы сигнатур не бесконечна, и после первой активации шлюза сигнатуры обновляются в течение года. Далее надо подписку продлевать.

Тут вопрос выгоды в каждом конкретном случае. Например, с ATP200 держать слабого админа за 30к в месяц и покупать лицензию за 40к в год, либо пользоваться Mikrotik с доп. сервером (под Сурикату) и держать «бородатого» админа за 80к в месяц.

Заключение

Для меня плюсы железок Zyxel, которые мне попались:

- простота настройки;

- отсутствие «костылей» для типовых задач;

- функционал, необходимый для офиса в одной железке;

- простота настройки безопасности;

- требование установить ПАРОЛЬ.

Опять-таки базовый функционал разворачивается легко и за короткое время.

Разумеется, есть и свои недостатки. Нужно привыкать к логике настройки. ATP200 знает мало протоколов туннелирования, например, не подходит для проброса SSTP туннеля.

Любое оборудование надо подбирать под конкретные задачи.

Обучение работе на оборудовании Zyxel (ZCNA) стоит дешевле конкурентов — 15000 рублей! Официальный MTCNA — от 22000 рублей. Cisco, безусловно вне конкуренции – как по разнообразию курсов, так и по их стоимости, приближающейся к деталям самолета.

Ввиду того, что не все на Хабре могут комментировать, и я не нашёл действующего чата Zyxel в Telegram, то создал @zyxelru. Приглашаю обсудить кейсы, настройки и прочие хитрости применения оборудования Zyxel, а также идеи для новых статей на Хабр для серии «В поисках кнопки «Сделать хорошо»».

Читайте также: